Wandera maneja una variedad de amenazas móviles

Los teléfonos inteligentes son tan vulnerables como son necesarios. Lleno de datos confidenciales de la empresa y personales, cuando se dejan sin protección representan una grave amenaza.

Su tráfico de datos, como correos electrónicos confidenciales, información personal puede ser monitoreada en tiempo real en redes WIFI públicas.

Los sitios web y aplicaciones maliciosos pueden filtrar aún más información y provocar pérdidas financieras.

- Wandera Secure Mobile Gateway lo ayuda a prevenir amenazas, aplicar políticas, todo mientras reduce el uso de datos móviles.

Wandera la defensa contra amenazas móvil más completa

Capa de acceso seguro (SAL)

Capa de acceso seguro (SAL) Al operar a nivel de red, Wandera ofrece seguridad en tiempo real al bloquear amenazas de día cero como sitios de phishing y dominios maliciosos. Además, los ataques MITM pueden neutralizarse iniciando un túnel VPN seguro, manteniendo seguros a los usuarios.

Aprendizaje automático avanzado

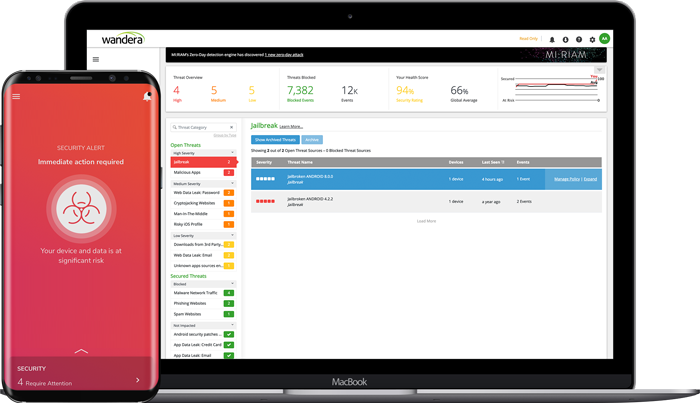

Somos líderes en la industria en la aplicación de la ciencia de datos a los desafíos de la seguridad móvil. MI: RIAM, nuestro motor avanzado de aprendizaje automático e inteligencia de amenazas, identifica y elimina la gama más amplia de amenazas de día cero conocidas y desconocidas de la industria.

Acceso Condicional Continuo (CCA)

Las aplicaciones y los datos corporativos están protegidos contra el acceso no autorizado no autorizado con el beneficio de nuestras integraciones UEM. El acceso condicional continuo garantiza que los datos corporativos permanezcan seguros al controlar el acceso, en tiempo real, en función del riesgo del dispositivo.

Cualquier dispositivo móvil

Cualquier modelo de propiedad Aceptamos todos los dispositivos y modelos de propiedad, ya sea BYOD, COPE o COBO, lo que le permite trabajar con su modelo preferido de la mejor manera para su negocio.Iphone, Samsung, Motorola, Huawei,Xiaomi,Lenova.

Integraciones inigualables

Integraciones inigualables Con más asociaciones UEM y SIEM que cualquier otro proveedor de seguridad móvil, brindamos una integración perfecta con una implementación sencilla en minutos.IBM Maas360, Samsung Knox,Workspace One, Citrix, Microsoft Intune,Simple MDM,SAP, Monileiron.

Perspectivas tiempo real

El portal de de Wandera, RADAR, brinda a los administradores información en tiempo real y control granular sobre el estado de amenaza de los puntos finales, lo que le permite configurar e inscribir dispositivos, recibir alertas instantáneas, personalizar notificaciones y administrar integraciones.

CÓMO FUNCIONA?

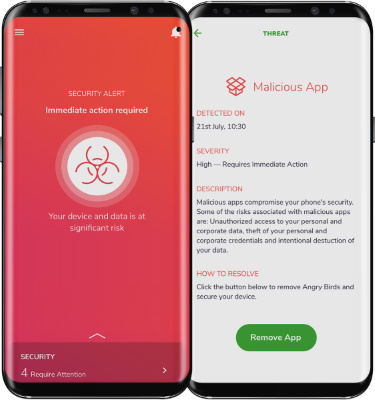

Wandera Secure fue diseñado para dispositivos móviles y funciona perfectamente en teléfonos iPhone, Android y Windows.

Después de instalar la solución, la aplicación lo protegerá e informará directamente si existen amenazas graves en su dispositivo móvil.

Además, recibirá un correo electrónico al final de cada mes, con una descripción general de las amenazas de seguridad detectadas y reparadas durante el mes.

ANÁLISIS DE APRENDIZAJE DE MÁQUINAS EN TIEMPO REAL

Miles de millones de entradas diarias de datos móviles se recopilan a través de la arquitectura de varios niveles y se analizan en tiempo real mediante un motor de inteligencia móvil con tecnología Wandera.

Más allá de inspeccionar

el contenido, estudia las aplicaciones que realizan cada solicitud y mantiene una reputación para cada aplicación.

Cuando analiza más datos

evita de forma inteligente más amenazas.

Dos niveles de protección

El móvil es la nueva frontera para las amenazas cibernéticas. Gartner pronostica que un tercio de todo el malware será móvil para 2020. La nube y la movilidad han cambiado por completo la forma en que trabajan los empleados, proporcionando velocidad y flexibilidad para acceder a la información, pero también exponiendo a la empresa a nuevos vectores de amenazas. A medida que sus empleados se vuelven móviles, también lo hacen sus datos.

1. Seguridad de punto final altamente efectiva

Protéjase contra todos los vectores de amenazas de punto final desde vulnerabilidades del dispositivo, hasta aplicaciones maliciosas o riesgosas, así como también detecte ataques MITM. Implemente sin problemas y aplique el acceso condicional a las aplicaciones corporativas a través de la integración de UEM.

2. Prevención en tiempo real de ataques a la red.

Evite que las amenazas lleguen al punto final en primer lugar. Nuestra capa de acceso seguro va más allá de la detección de puntos finales para salvaguardar la privacidad del usuario, proteger contra el phishing y otros riesgos e iniciar un túnel seguro cuando está bajo ataque.

WANDERA UTILIZADA POR MÁS DE 750 EMPRESAS GLOBALES

Certificado ISO Cumple con GDPR. Todos los datos encriptados en reposo y en tránsito.

ASEGURE SU SMARTPHONE HOY !

25/usuarios

50/usuarios

100/usuarios

Preguntas frecuentes

-

¿QUE ES EL RANSOMWARE?

El ransomware es un programa de software malicioso que infecta tu computadora y muestra mensajes que exigen el pago de dinero para restablecer el funcionamiento del sistema.

Cuando p. Se envía un correo electrónico a su cuenta con un enlace a una factura. Tan pronto como abra el enlace, se lo enviará a un sitio web que puede infectar su teléfono inteligente con software, p. "Ransomware". Este software bloqueará su pantalla de un uso posterior. La única forma de acceder a su teléfono nuevamente es pagando el rescate solicitado para obtener el código necesario para desbloquearlo (o restaurar la última copia de seguridad del teléfono).¿Cómo lo protegemos contra exploits / aplicaciones maliciosas?

Nuestra solución de seguridad móvil lo protege contra exploits / aplicaciones maliciosas. Tan pronto como hace clic en el enlace, se bloquea el acceso a este sitio, por lo que el ransomware no se puede descargar en su teléfono. Esto sucede porque nuestro detector de malware analiza el enlace (que analiza 2 mil millones de solicitudes web cada día), que luego define el sitio web detrás del enlace como inseguro y se niega el acceso.

-

¿QUÉ ES UN ATAQUE MAN-IN-THE-MIDDLE? MiTM

El concepto de un ataque MiTM es muy sencillo. Además, no se limita únicamente al ámbito de la seguridad informática o el mundo online. Este método sólo necesita que el atacante se sitúe entre las dos partes que intentan comunicarse; interceptando los mensajes enviados e imitando al menos a una de ellas. Por ejemplo, en el mundo offline, se crearían facturas falsas, enviándolas al correo de la víctima e interceptando los cheques de pago de dichos recibos. En el mundo online, un ataque MiTM es mucho más complejo, pero la idea es la misma. El atacante se sitúa entre el objetivo y la fuente; pasando totalmente desapercibido para poder alcanzar con éxito la meta.

¿Cómo te protegemos contra esto?

Protéjase contra todos los vectores de amenazas de punto final desde vulnerabilidades del dispositivo, hasta aplicaciones maliciosas o riesgosas, así como también detecte ataques MITM. Evite que las amenazas lleguen al punto final en primer lugar. Nuestra capa de acceso seguro va más allá de la detección de puntos finales para salvaguardar la privacidad del usuario, proteger contra el phishing y otros riesgos e iniciar un túnel seguro cuando está bajo ataque.

-

APLICACIONES INSEGURAS ¿COMO PUEDEN UTILIZAR LOS PIRATES INFORMATICOS LA INFORMACION DE SU TARGETA CREDITO ?

Estamos comprando más y más productos y servicios en línea a través de nuestros teléfonos inteligentes / tabletas. Cuando hace esto, la información de su tarjeta de crédito se envía a través de Internet y, en algunos casos, esto se hace sin cifrar (el año pasado, esto sucedió cuando se reservaron vuelos a través de la aplicación Easyjet y varias otras aplicaciones de aerolíneas). Si esto sucede, la información de la tarjeta de crédito se puede leer y los piratas informáticos pueden hacer un mal uso de ella.

¿Cómo te protegemos contra aplicaciones inseguras?

Nuestra solución de seguridad móvil lo protege contra estas aplicaciones inseguras a través de una combinación de reputación de aplicaciones y escaneo de datos personales sin cifrar, como números de tarjetas de crédito, contraseñas, etc. Si los datos personales se envían sin cifrar o existen otros problemas de seguridad, se le notificará de inmediato a través de un notificación en la aplicación. Luego puede eliminar la aplicación para asegurarse de que sus datos personales no se usen incorrectamente.